انواع حملات امنیتی و تأمین سرویس های امنیتی جهت جلوگیری از آن ها

با رشد روزافزون حملات هدف گذاری شده اینترنتی جهت سرقت سرمایههای معنوی کاربران و دسترسی غیرمجاز به منابع حساس، برای تأمین امنیت ارتباطات یک سامانه الکترونیکی همچون سامانه بانکداری الکترونیکی، سامانه اتوماسیون اداری یا سامانه حسابداری یک سازمان، سامانه آموزش از راه دور، یک فروشگاه اینترنتی یا هر سامانه دیگر، با یکدیگر و با خود سامانه، استفاده از سرویس های امنیتی مانند انکارناپذیری(Non-Repudiation)، احراز هویت (Authentication) یا تصدیق اصالت، حفظ محرمانگی اطلاعات (Confidentiality) و تمامیت اطلاعات (Integrity) انکارناپذیر میباشد.

برای درک اهمیت و ضرورت سرویس های امنیتی، باید برای هر ارتباط شبکه ای پاسخ مناسبی برای سؤالات زیر وجود داشته باشد.

1. آیا یک ارتباط خصوصی امن، بین مبدأ و مقصد برای ارسال اطلاعات محرمانه وجود دارد؟

2. آیا امکان تغییر محتوای ارسالی تحت بستر شبکه وجود دارد؟

3. آیا امکان انکار تراکنش یا عمل انجام شده توسط موجودیت های شبکه، وجود دارد؟

4. آیا همه هویت های موجود در شبکه ازنظر سیستم معتبر هستند؟

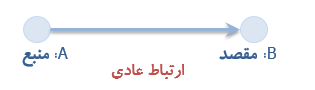

برای درک بهتر سرویس های امنیتی بهتر است با برخی از حملات و تهدیدات این حوزه آشنا شویم. فرض کنید در یک بستر شبکه ای (مانند اینترنت) دونقطه منبع و مقصد برای تبادل اطلاعات وجود دارند. بهعنوان مثال فرد A که در منبع قرار دارد، میخواهد به فرد B، یک ایمیل با محتوای محرمانه ارسال نماید. درصورتی که اطلاعات در یک فضای امن ارسال گردد، ارتباط عادی زیر وجود خواهد داشت.

اما در یک محیط مستعد حملات امنیتی امکان رخداد حملات زیر وجود خواهد داشت.

انواع حملات امنیتی

با توجه به ساختارها و الگوریتم های متفاوت برقراری ارتباط بین گرههای مختلف شبکه، طبیعتاً حمله و نفوذ به این شبکهها نیز، به دستههای مختلفی تقسیم میشوند که در ذیل به شرح آنها میپردازیم. بنابراین می توان گفت درصورتی که هر یک از ویژگیهای امنیتی نقض شود یک حمله امنیتی اتفاق افتاده است.

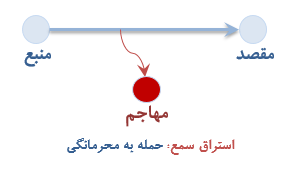

- استراق سمع (شنود، دسترسی غیرمجاز)

حمله استراق سمع به معنای آن است که یک فرد غیرمجاز موفق شده است به داراییهای یک سازمان که محرمانه هستند، دسترسی پیدا کند. استراق سمع، ثبت و ضبط غیرمجاز دادهها یا کپی کردن غیرمجاز فایل ها یا برنامهها، مثال هایی از حمله استراق سمع هستند . در استراق سمع فرد مهاجم، با شنود اطلاعات منتقل شده تحت شبکه، می تواند به مضامین محرمانه دست یابد.

-

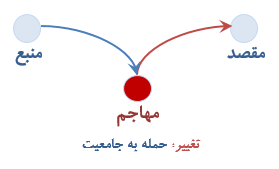

تغییر (دستکاری دادهها)

در مکانیزم حمله تغییر ، یک شخص غیرمجاز ضمن آن که به داراییهای یک سازمان دسترسی پیدا میکند، این توانایی را می یابد تا اطلاعات را تغییر دهد. این حمله اصل یکپارچگی اطلاعات را نشانه می رود. در چنین حالتی مقادیر درون فایل ها و اسناد، اطلاعات درون یک برنامه یا زیرساخت مطابق با اهداف هکر تغییر پیدا کرده و در نتیجه پیام ها و دادههایی که درون شبکه انتقال پیدا میکنند، ماهیتی متفاوت از اطلاعاتی دارند که مبدأ اقدام به ارسال آنها کرده است. حمله مسموم سازی سامانه نام دامنه در این گروه قرار میگیرد.

در این حمله فرد مهاجم، با دریافت اطلاعات منتقل شده تحت شبکه، محتوای آن را تغییر می دهد، و محتوای تغییریافته به مقصد ارسال میگردد.

-

جعل هویت (جعل اطلاعات، ایجاد پیغام)

در حمله جعل هویت یک فرد غیرمجاز، پس از دسترسی به داراییهای یک سازمان به دنبال ویرایش یا حذف آنها نیست. بلکه سعی میکند اطلاعاتی را ایجاد کرده یا اطلاعاتی را درون رکوردهای اطلاعاتی اضافه کند. این حمله اصل اعتبارسنجی اطلاعات را هدف قرار می دهد. ارسال پیام های جعلی در یک شبکه یا اضافه کردن رکوردهای اطلاعاتی به یک فایل از جمله نمونههای این بردار حمله هستند. حمله ای که چند سال پیش با عنوان اخبار جعلی در فیس بوک شهرت پیدا کرد، نمونه دیگری از حملاتی است که درون این گروه قرار میگیرد.

فرد مهاجم در این حمله، خود را بهعنوان یک هویت معتبر در سیستم معرفی می نماید و به تمام مجوز ها و اطلاعات آن هویت دسترسی پیدا خواهد کرد.

- قطع (وقفه)

در حمله وقفه باهدف از دسترس خارج کردن، غیرقابل استفاده کردن یا نابود کردن داراییهای یک شبکه پیادهسازی میشود. این حمله یکی از مرسوم ترین و قدیمی ترین بردارهای حمله است. نابودی یک قطعه سخت افزاری همچونهارد دیسک، قطع کردن یک خط ارتباطی یا غیرفعال کردن سیستم مدیریت فایل مثال هایی از یک حمله وقفه هستند. حمله منع سرویس توزیع شده (DDOS) از شناخته شدهترین بردارهای حمله متعلق به این گروه است.

سرویس های امنیتی

سرویس های امنیتی برای امن کردن فضای تبادل اطلاعات و پاسخگویی به سؤال های فوق طراحی شدهاند، این خدمات به شرح زیر میباشد:

- سرویس محرمانگی

سرویس محرمانگی (پاسخ سؤال اول)؛ عدم امکان مشاهده اطلاعات توسط افراد غیرمجاز

-

جامعیت (تمامیت) اطلاعات

جامعیت اطلاعات (پاسخ سؤال دوم)؛ محافظت از اطلاعات در برابر هرگونه تغییر

-

انکارناپذیری

انکارناپذیری (پاسخ سؤال سوم)؛ عدم امکان انکار یک عمل

-

تصدیق اصالت یا احراز هویت

تصدیق اصالت (پاسخ سؤال چهارم)؛ شناسایی موجودیت ها مثل افراد، نرم افزارها، سیستم ها، و غیره.